L’azienda specializzata in prodotti relativi alla sicurezza, ha scoperto un nuovo vettore di attacco informatico. Ecco di che si tratta

Non è passato molto tempo dal clamore suscitato WannaCry, che una nuova minaccia si è manifestata. Il 23 maggio infatti il team di ricerca Check Point, azienda specializzata in prodotti relativi alla sicurezza, ha scoperto un nuovo vettore di attacco informatico, ovvero i file di testo per i sottotitoli dei film in streaming. I ricercatori hanno individuato quattro principali streamer e riproduttori video affetti dalla nuova vulnerabilità, VLC, Kodi, Popcorn-Time e stream.io. Questo vettore potrebbe causare molti danni vista la notevole quantità di download che i prodotti sopra citati vantano, e per la grande quantità di dispositivi sui quali si possono riprodurre film e video.

La nuova minaccia, nel dettaglio

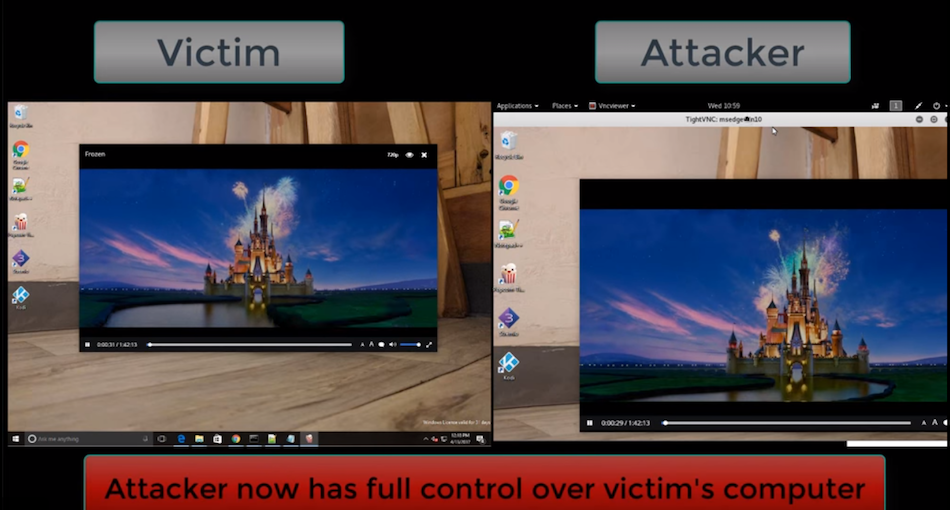

VLC conta più di 170 milioni di download dall’ultima versione del 2016 ad oggi e Kodi si aggira attorno ai 10 milioni di nuovi utenti al giorno. L’attacco non è stato descritto in maniera dettagliata ma quello che emerge dall’analisi di Check Point è che alla fine l’attaccante possa prendere possesso totale del device della vittima. Molto interessante il video su Youtube postato dai ricercatori con ben 64 mila visualizzazioni, i quali mostrano step-by-step le fasi dell’attacco, utilizzando il framework metasploit su una macchina Kali Linux.

L’attacco parte dai sottotitoli

E’ possibile notare una prima parte dove l’utente, una volta avviata l’applicazione e selezionato il film che vuole guardare, carica il file con i sottotitoli e l’attaccante stabilisce in quel preciso momento una connessione con il dispositivo fino al totale controllo.

Il contrattacco

L’azienda ha già informato gli sviluppatori delle applicazioni vulnerabili e quest’ultime hanno apportato o apporteranno a breve delle modifiche. Alcune patch sembrerebbero già essere state rilasciate. In caso foste utilizzatori di almeno una delle piattaforme coinvolte, riportiamo informazioni (tradotte) e link utili alla risoluzione delle vulnerabilità postati dalla stessa Check Point:

- PopcornTime – Questa è una versione senza vulnerabilità, tuttavia non è ancora possibile scaricarla dal sito ufficiale. La versione può essere scaricata manualmente dal seguente link: https://ci.popcorntime.sh/job/Popcorn-Time-Desktop/249

- Kodi – E’ stata create una versione senza vulnerabilità ma è scaricabile ancora solo il codice sorgente scaricabile qui: https://github.com/xbmc/xbmc/pull/12024

- VLC – Vesione ufficiale scaricabile dal sito e senza la vulnerabilità.

Link: http://get.videolan.org/vlc/2.2.5.1/win32/vlc-2.2.5.1-win32.exe - Stremio – Vesione ufficiale scaricabile dal sito e senza la vulnerabilità.

Link: https://www.strem.io/